Рейтинг вредоносных программ, июнь 2009

07.07.2009 17:18

«Лаборатория Касперского»

представляет вниманию пользователей новую версию рейтинга вредоносных

программ. Напомним, что рейтинг составляется ежемесячно на основе

данных, полученных системой Kaspersky Security Network (KSN). Однако

методология отбора и анализа этих данных несколько изменилась.

Как и ранее, по итогам работы KSN в июне 2009 года сформированы две вирусные двадцатки.

В первой таблице зафиксированы те вредоносные, рекламные и

потенциально опасные программы, которые были детектированы и

обезврежены при первом обращении к ним — то есть в рамках работы

программного компонента on-access-сканер. Использование статистики

on-access позволяет проанализировать самые свежие, опасные и

распространенные вредоносные программы, которые были заблокированы при

запуске, либо при их загрузке из сети на компьютер пользователя.

Смена способа анализа угроз никак не отразилась на лидерстве

Net-Worm.Win32.Kido.ih: он продолжает удерживать пальму первенства.

Более того, в таблице присутствуют еще две модификации этого червя —

Kido.jq и Kido.ix. По всей видимости, такое обилие Kido в рейтинге

связано с тем, что представители этого семейства распространяются в том

числе и через съемные носители, на которые попадают с незащищенных

компьютеров.

По тем же причинам в рейтинге оказались представители семейства Autorun-червей — AutoRun.dui и AutoRun.rxx.

В рейтинг попал довольно интересный и активно используемый

злоумышленниками скриптовый троянец —

Trojan-Downloader.JS.LuckySploit.q, но о нем поговорим чуть ниже.

На двадцатом месте мы видим представителя рекламных программ —

Shopper.v. Это одна из наиболее популярных программ такого типа

(компания разработчик — Zango, ранее Hotbar — закрылась несколько

месяцев назад). Приложение устанавливает различные панели в браузеры и

почтовые клиенты и с их помощью показывает пользователю рекламные

баннеры. При этом удалить эти панели из системы не так уж просто.

Вторая таблица составлена на основе данных, полученных в результате

работы веб-антивируса, и освещает обстановку в интернете. В этот

рейтинг попадают вредоносные программы, обнаруженные на веб-страницах,

а также те зловреды, которые делали попытку загрузиться с веб-страниц.

Иными словами, вторая таблица является ответом на два вопроса: «Чем

чаще всего бывают заражены веб-страницы?» и «Какие вредоносные

программы чаще всего скачиваются — явно или неявно — с вредоносных или

зараженных страниц?».

Первое место по праву занимает троянский загрузчик Gumblar.a. Механизм его действия — это отличный пример drive-by-загрузки.

Gumblar.a — это зашифрованный скрипт небольшого размера, при

исполнении перенаправлющий пользователя на зловредный сайт, с которого

в свою очередь с помощью эксплуатации набора уязвимостей скачивается и

устанавливается вредоносный исполняемый файл. Последний после установки

в систему влияет на веб-трафик пользователя, изменяя результаты поиска

в поисковой системе Google, а также ищет на компьютере пользователя

пароли от FTP-серверов для последующего их заражения.

Таким образом, в распоряжении злоумышленников появляется ботнет из

зараженных серверов, с помощью которых они могут загружать на

компьютеры пользователей любые типы вредоносных программ. Количество

зараженных серверов огромно, и, более того, распространение происходит

по незащищенным компьютерам до сих пор.

Еще один примечательный образец drive-by-загрузок — троянский

загрузчик LuckySploit.q, занявший третье место, а также отметившийся в

первой двадцатке.

Это искусно обфусцированный скрипт, который вначале собирает

информацию о конфигурации браузера пользователя, а затем отсылает эти

сведения на зловредный сайт, зашифровывая их с помощью открытого

RSA-ключа. На сервере эта информация расшифровывается с помощью

закрытого RSA-ключа и, в соответствии с обнаруженной конфигурацией

браузера, пользователю возвращается целый букет скриптов, которые

эксплуатируют уязвимости, найденные на данном компьютере, и загружают

зловредные программы. Кроме всего прочего, такая многоходовая

комбинация сильно затрудняет анализ экземпляров исходного скрипта,

собирающего информацию о браузере: в случае, если сервер, производящий

расшифровку, недоступен, то невозможно и получить данные о том, какие

скрипты он подсунет в данном случае.

Ряд вредоносных программ используют уязвимости программных продуктов

крупных разработчиков. Так присутствие в рейтинге эксплойтов

Trojan-Clicker.SWF.Small.b, Exploit.JS.Pdfka.gu, Exploit.JS.Pdfka.lr и

Exploit.SWF.Agent.az говорит о популярности и уязвимости продуктов

Adobe Flash Player и Adobe Reader. Кроме того, активно используются

разнообразные уязвимости в решениях Microsoft: например,

Trojan-Downloader.JS.Major.c пытается использовать сразу несколько

уязвимостей в различных компонентах ОС, а также в компонентах Microsoft

Office.

Подводя итог, можно сказать, что в последнее время четко

прослеживается тенденция перехода злоумышленников на различные виды

хитроумных drive-by-загрузок на компьютеры пользователей и ориентация

на веб-пространство.

В связи с этим пользователям необходимо внимательно следить за

своевременной установкой обновлений как операционной системы, так и

используемых программ, а также своевременно обновлять антивирус.

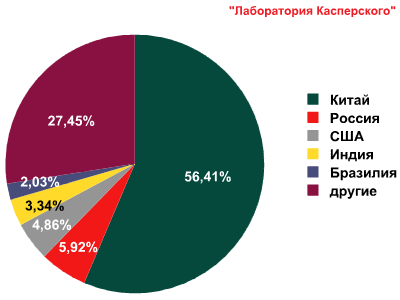

Еще одной инновацией в нашем обзоре будет рейтинг стран, в которых отмечено наибольшее количество попыток заражения через веб:

Позиция

Вредоносная программа

Количество зараженных компьютеров

1

Net-Worm.Win32.Kido.ih

58200

2

Virus.Win32.Sality.aa

28758

3

Trojan-Dropper.Win32.Flystud.ko

13064

4

Trojan-Downloader.Win32.VB.eql

12395

5

Worm.Win32.AutoRun.dui

8934

6

Trojan.Win32.Autoit.ci

8662

7

Virus.Win32.Virut.ce

6197

8

Worm.Win32.Mabezat.b

5967

9

Net-Worm.Win32.Kido.jq

5934

10

Virus.Win32.Sality.z

5750

11

Trojan-Downloader.JS.LuckySploit.q

4624

12

Virus.Win32.Alman.b

4394

13

Packed.Win32.Black.a

4317

14

Net-Worm.Win32.Kido.ix

4284

15

Worm.Win32.AutoIt.i

4189

16

Trojan-Downloader.WMA.GetCodec.u

4064

17

Packed.Win32.Klone.bj

3882

18

Email-Worm.Win32.Brontok.q

3794

19

Worm.Win32.AutoRun.rxx

3677

20

not-a-virus:AdWare.Win32.Shopper.v

3430

Позиция

Вредоносная программа

Количество зараженных веб-страниц

1

Trojan-Downloader.JS.Gumblar.a

27103

2

Trojan-Downloader.JS.Iframe.ayt

14563

3

Trojan-Downloader.JS.LuckySploit.q

6975

4

Trojan-Clicker.HTML.IFrame.kr

5535

5

Trojan-Downloader.HTML.IFrame.sz

4521

6

Trojan-Downloader.JS.Major.c

4326

7

Trojan-Downloader.Win32.Agent.cdam

3939

8

Trojan-Clicker.HTML.IFrame.mq

3922

9

Trojan.JS.Agent.aat

3318

10

Trojan.Win32.RaMag.a

3302

11

Trojan-Clicker.SWF.Small.b

2894

12

Packed.JS.Agent.ab

2648

13

Trojan-Downloader.JS.Agent.czm

2501

14

Exploit.JS.Pdfka.gu

2441

15

Trojan-Clicker.JS.Agent.fp

2332

16

Trojan-Dropper.Win32.Agent.aiuf

2002

17

Exploit.JS.Pdfka.lr

1995

18

not-a-virus:AdWare.Win32.Shopper.l

1945

19

not-a-virus:AdWare.Win32.Shopper.v

1870

20

Exploit.SWF.Agent.az

1747

Как и ранее, по итогам работы KSN в июне 2009 года сформированы две вирусные двадцатки.

В первой таблице зафиксированы те вредоносные, рекламные и потенциально опасные программы, которые были детектированы и обезврежены при первом обращении к ним - то есть в рамках работы программного компонента on-access-сканер. Использование статистики on-access позволяет проанализировать самые свежие, опасные и распространенные вредоносные программы, которые были заблокированы при запуске, либо при их загрузке из сети на компьютер пользователя.

Смена способа анализа угроз никак не отразилась на лидерстве Net-Worm.Win32.Kido.ih: он продолжает удерживать пальму первенства. Более того, в таблице присутствуют еще две модификации этого червя - Kido.jq и Kido.ix. По всей видимости, такое обилие Kido в рейтинге связано с тем, что представители этого семейства распространяются в том числе и через съемные носители, на которые попадают с незащищенных компьютеров.

По тем же причинам в рейтинге оказались представители семейства Autorun-червей - AutoRun.dui и AutoRun.rxx.

В рейтинг попал довольно интересный и активно используемый злоумышленниками скриптовый троянец - Trojan-Downloader.JS.LuckySploit.q, но о нем поговорим чуть ниже.

На двадцатом месте мы видим представителя рекламных программ - Shopper.v. Это одна из наиболее популярных программ такого типа (компания разработчик - Zango, ранее Hotbar - закрылась несколько месяцев назад). Приложение устанавливает различные панели в браузеры и почтовые клиенты и с их помощью показывает пользователю рекламные баннеры. При этом удалить эти панели из системы не так уж просто.

Вторая таблица составлена на основе данных, полученных в результате работы веб-антивируса, и освещает обстановку в интернете. В этот рейтинг попадают вредоносные программы, обнаруженные на веб-страницах, а также те зловреды, которые делали попытку загрузиться с веб-страниц. Иными словами, вторая таблица является ответом на два вопроса: «Чем чаще всего бывают заражены веб-страницы?» и «Какие вредоносные программы чаще всего скачиваются - явно или неявно - с вредоносных или зараженных страниц?».

Первое место по праву занимает троянский загрузчик Gumblar.a. Механизм его действия - это отличный пример drive-by-загрузки.

Gumblar.a - это зашифрованный скрипт небольшого размера, при исполнении перенаправлющий пользователя на зловредный сайт, с которого в свою очередь с помощью эксплуатации набора уязвимостей скачивается и устанавливается вредоносный исполняемый файл. Последний после установки в систему влияет на веб-трафик пользователя, изменяя результаты поиска в поисковой системе Google, а также ищет на компьютере пользователя пароли от FTP-серверов для последующего их заражения.

Таким образом, в распоряжении злоумышленников появляется ботнет из зараженных серверов, с помощью которых они могут загружать на компьютеры пользователей любые типы вредоносных программ. Количество зараженных серверов огромно, и, более того, распространение происходит по незащищенным компьютерам до сих пор.

Еще один примечательный образец drive-by-загрузок - троянский загрузчик LuckySploit.q, занявший третье место, а также отметившийся в первой двадцатке.

Это искусно обфусцированный скрипт, который вначале собирает информацию о конфигурации браузера пользователя, а затем отсылает эти сведения на зловредный сайт, зашифровывая их с помощью открытого RSA-ключа. На сервере эта информация расшифровывается с помощью закрытого RSA-ключа и, в соответствии с обнаруженной конфигурацией браузера, пользователю возвращается целый букет скриптов, которые эксплуатируют уязвимости, найденные на данном компьютере, и загружают зловредные программы. Кроме всего прочего, такая многоходовая комбинация сильно затрудняет анализ экземпляров исходного скрипта, собирающего информацию о браузере: в случае, если сервер, производящий расшифровку, недоступен, то невозможно и получить данные о том, какие скрипты он подсунет в данном случае.

Ряд вредоносных программ используют уязвимости программных продуктов крупных разработчиков. Так присутствие в рейтинге эксплойтов Trojan-Clicker.SWF.Small.b, Exploit.JS.Pdfka.gu, Exploit.JS.Pdfka.lr и Exploit.SWF.Agent.az говорит о популярности и уязвимости продуктов Adobe Flash Player и Adobe Reader. Кроме того, активно используются разнообразные уязвимости в решениях Microsoft: например, Trojan-Downloader.JS.Major.c пытается использовать сразу несколько уязвимостей в различных компонентах ОС, а также в компонентах Microsoft Office.

Подводя итог, можно сказать, что в последнее время четко прослеживается тенденция перехода злоумышленников на различные виды хитроумных drive-by-загрузок на компьютеры пользователей и ориентация на веб-пространство.

В связи с этим пользователям необходимо внимательно следить за своевременной установкой обновлений как операционной системы, так и используемых программ, а также своевременно обновлять антивирус.

Еще одной инновацией в нашем обзоре будет рейтинг стран, в которых отмечено наибольшее количество попыток заражения через веб:

Источник: www.avp.by

Прямые поставки обеспечивают минимальную цену на ноутбуки и позволяют продавать ноутбуки дешево. Выбрать и купить ноутбук Вы можете в наших салонах ноутбуков в центре Минска или на наших сайтах. Если Вы хотите купить ноутбук, наши менеджеры помогут Вам подобрать ноутбук по Вашим требованиям. В нашем каталоге представлены как дешевые ноутбуки бюджетных моделей, так и мощные игровые ноутбуки, а также тонкие лёгкие ноутбуки, нетбуки, ноутбуки для бизнеса, развлечений и др.

В наших магазинах представлены в большом ассортименте:

Ноутбуки | Компьютеры | Карманные компьютеры | GPS Навигаторы | Сумки для ноутбуков | Подставки под ноутбуки | Док-станции для ноутбуков | Блоки питания для ноутбуков | Графические планшеты | Клавиатуры | Мыши | Антивирусы | Электронные словари | Распознавание и работа с текстом | Мониторы | Цифровые фоторамки | Колонки | Сетевое оборудование | Наушники | Веб камеры | Проекторы | Источники питания | Принтеры | Плоттеры | Сканеры | МФУ | Процессоры | Материнские платы | Корпуса | Блоки питания | Память | Видеокарты | Винчестеры | Приводы | Звуковые карты | Кулеры CPU | Кулеры VGA | Вентиляторы | Внешние винчестеры | Flash накопители | Картриджи | Игровые приставки |

Приятных Вам покупок!